© by Dipl.-Ing. Volker Ludwig

Norman Data Defense Systems GmbH

Samstag, 12. September 1998

Ein Vortrag zur VIRUS.GER-Con'98 in Wiesbaden

Der Autor

Geboren 1966 in Wuppertal, dort zur Schule gegangen.

Der erste Kontakt mit Computern ergab sich während der Schulzeit durch eine Wang 2002 mit riesigen 16KB an RAM-Speicher. Daten konnten schon auf Kassette gespeichert werden!

Während des Elektrotechnik-Studiums an der Bergischen Universität Gesamthochschule Wuppertal, das 1995 beendet wurde (Schwerpunkt Mikroelektronik), ergaben sich vielfältige Kontakte zum Computer, die auch mehr oder weniger gut erwidert wurden. Durch mehrjährige studienbegleitende Tätigkeiten in ansässigen Industriebetrieben der Region gab es Möglichkeiten zur Netzadministration, Programmierungen und Projektleitungen für Softwareentwicklungen in den verschiedensten Bereichen.

Nach dem Studium schloß sich eine kurze Tätigkeit als Assistent an der Universität Wuppertal an.

Von 1995 bis 1998 ergab sich eine Tätigkeit als Sicherheitsberater bei der Norman Data Defense Systems GmbH in Solingen. Aufgrund der Komplexität der Beratungen im Sicherheitsbereich ergaben sich so Arbeitsfelder im Bereich Firewalling, Netzsicherheit, Verschlüsselung, Digitale-Signatur, Zugangsschutz, um nur einige anzuschneiden.

Ab Oktober 1998 ist Herr Volker Ludwig angestellt als Berater bei der Firma DeTeCon GmbH in Bonn, ebenfalls mit den Schwerpunkten Computersicherheit und Netzsicherheit.

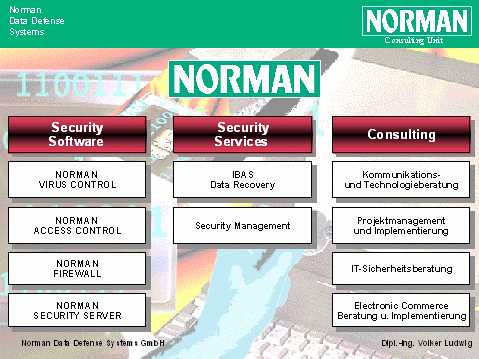

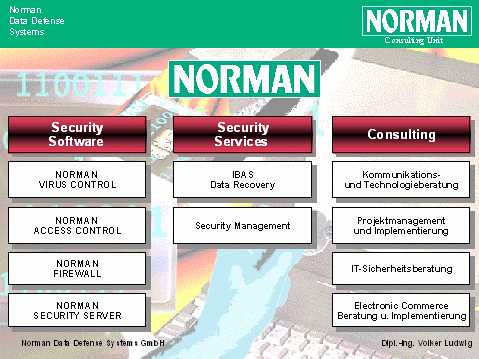

Die Firma

NORMAN DATA DEFENSE SYSTEMS wurde 1984 im norwegischen Drammen gegründet. Heute ist NORMAN DATA DEFENSE SYSTEMS in Europa, Nordamerika, Asien und Australien mit Niederlassungen und Tochterunternehmen vertreten. Durch die internationale Aufstellung kann NORMAN optimal die Bedürfnisse global agierender Unternehmen, vor allem in Bereichen wie Industrie, Telekommunikation, Bankwesen oder Luftfahrt abdecken.

Die deutsche NORMAN DATA DEFENSE SYSTEMS GmbH hat Ende 1994 ihren Geschäftsbetrieb in Solingen aufgenommen und hat derzeit ca. 20 Mitarbeiter. Künftig wird die deutsche Niederlassung auch verstärkt Entwicklungsaufgaben wahrnehmen und den Personalstamm entsprechend ausbauen.

Die Produktlinien von NORMAN DATA DEFENSE SYSTEMS umfassen unter anderem:

Mit dem einzigartigen Smart Behaviour Blocker kann eine besonders hohe Sicherheit gegen bis dato unbekannte Computerviren erreicht werden. Selbst polymorphe und Stealthviren werden abgeblockt, bevor sie Schaden anrichten und die Integrität eines Netzwerkes zerstören können.

NORMAN DATA DEFENSE SYSTEMS kann auf fundierte Erfahrungen bei der Absicherung von Daten sowie Informations- und Kommunikationssystemen verweisen. Zu unseren Kunden zählen weltweit führende Unternehmen (Telekommunikation, Industrie, Finanzwirtschaft u. a.) und öffentliche Verwaltungen.

NORMAN DATA DEFENSE SYSTEMS ist Mitglied im BVB - Bundesverband Informations- und Kommunikations-Systeme e. V.

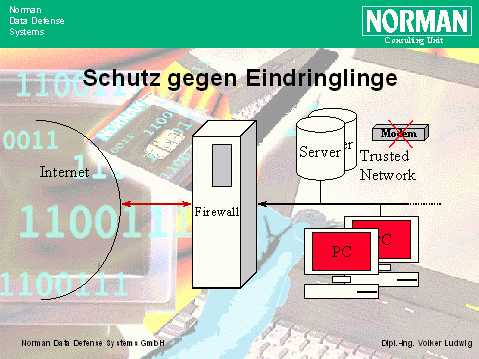

Technologisch wird heute nicht mehr zwischen dem Internet und dem Intranet unterschieden. Auf Basis der TCP/IP Protokollsuite werden die verschiedensten Workflow-Systeme implementiert. Sicherheit ist hierbei meist nur ein Randthema. Es herrscht größtenteils die Ansicht "Ich habe eine Firewall, was kann mir schon passieren...".

Sicherheit bedeutet jedoch eine klare und gründliche Auseinandersetzung mit den vorhandenen Gefahren bei der Benutzung einer Technologie. Hinzukommt eine genaue Analyse der wirklichen Informationswerte eines Unternehmens, mit einer Betrachtung der Kosten für Ausfall und Recovery.

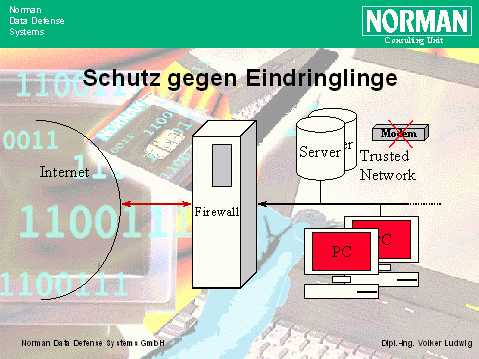

Der Einsatz moderner Technologien wie Verschlüsselungssysteme zum Schutz wichtiger Daten, der Nutzen von Firewalls und Intrusion-Detection-Systemen und der Erhalt der Investitionen durch die Nutzung von Standards (wie z.B. IPv6) bilden hierbei einen Rahmen für die Sicherheit der eigenen Daten im Internet/Intranet.

Langsam setzt sich die Erkenntnis durch, daß durch den Einsatz von Sicherheitssystemen (oder sicheren Systemen) nicht nur der Schutz des geistigen Eigentums möglich ist, sondern zusätzlich eine gute Planung auch noch die Effektivität des Unternehmens steigern kann. Kommt es dann zu einem ‚Fall', so geben die eingesetzten Systeme Hinweise und Informationen, welche anschließend zum Beispiel zur Strafverfolgung oder zur Sicherung der eigenen Systeme genutzt werden können.

Wichtige Schlagwörter für den Einsatz von Sicherheitssystemen sind hierbei

und eine saubere Sicherheitsanalyse mit einer Kostenbetrachtung.

Der Vortrag soll einen Eindruck geben über die Gefahren und aktuellen ‚Löcher', die durch den Einsatz von Software und Systemen, die direkt (auch als Firewall) oder über eine Firewall mit dem Internet verbunden sind, vorhanden sind.

Eine kurze Einführung in einige Systemarten ist hierbei enthalten, um für den Leser eine gemeinsame Basis zu schaffen hinsichtlich der Bedeutungen von Bezeichnern.

Wenn kein Sicherheitsbewußtsein existiert, kann nicht geschützt werden. Denn wer kein Gefahrenbewußtsein hat, ist entweder ein Glückspilz, oder wird überfahren...

Wer heute mit offenen Augen durchs Internet oder die schier unendliche Zahl von Mailboxen "surft", wird Erstaunliches finden. An zahllosen Stellen ist Hacker-Know- How in geballter Form zu finden. Neben Hacker "Chats" (Online-Konferenzen) und "Cook-Books" ("Wie decke ich Sicherheitslücken auf und wie nutze ich sie für meine Zwecke?") findet man auch zahlreiche Tools und Hilfsmittel, die dem Hacker das Leben erleichtern. Angefangen von Sniffer-Programmen (zum Ausspähen von Paßwörtern) über Computerviren bis hin zu menügesteuerten Programmen, mit denen auch der dümmste Programmierer eigene Viren produzieren kann. Selbst anerkannte Fachzeitschriften zeigen Wege und Möglichkeiten auf, um im Internet zu agieren. Hinweise auf entsprechende Websites fallen dabei ab.

Andererseits ist der Internet Markt ein wichtiger ökonomischer Faktor: niemals zuvor hat es auf dieser Welt einen so schnell und so global wachsenden Markt gegeben. Rund 80 Millionen Anwender (IDC) tummeln sich derzeit im Internet. Das Marktvolumen für das Jahr 2000 wird auf 250.000.000.000 US $ prognostiziert.

Wer die Chancen dieses globalen Marktes nutzen will, muß in der Lage sein, die Risiken der Netze zu bewältigen. Es ist quasi ein Naturgesetz, daß die in Unternehmen vorgehaltenen Daten immer wertvoller werden. Derjenige, der Werte zu schützen hat, sollte sich tunlichst mit den Risiken auseinandersetzen. Angesichts massiver wirtschaftlicher Bedrohungen sind Sicherheitsmaßnahmen oft unausweichlich. Vor jeder Entscheidung in Sicherheitssystemen muß jedoch ein praktikables und an wirtschaftlichen Kriterien meßbares Sicherheitskonzept stehen - und das Bewußtsein, daß es 100prozentige Sicherheit nicht gibt und niemals geben kann.

In Deutschland wird durch das Informations- und Telekommunikations-Dienste-Gesetz IuKDG versucht, einen rechtlichen rahmen zu schaffen für die sichere Nutzung des Internet. Das sich dieses Gesetz auch als zweischneidig erweisen, und Raum zur Interpretation bieten kann, hat die Vergangenheit gezeigt. Um der deutschen Wirtschaft Impulse zu geben, wurde in dieses Gesetz das Gesetz zur digitalen Signatur mit entsprechenden Verordnungen aufgenommen. Auf ein Gesetz zur Kryptoregulierung wurde bisher verzichtet, obwohl entsprechende Bestrebungen insbesondere im Ministerium des Innern weiter vorangetrieben werden.

Ziel all dieser Aktionen ist es, Sicherheit zu produzieren. Sicherheit für die Privatperson, die ihre persönlichen Daten nicht gerne offen im Netz sehen möchte. Sicherheit für Firmen, die das Internet nicht nur als Kommunikationsmedium, sondern auch zum Zwecke des Vertriebs, des Geschäfts von und mit Wahren oder Informationen machen möchten. Sicherheit für staatliche Organisationen, die weiter ihren Aufträgen nachgehen möchten und sollen.

Nun, es ist bekannt, das es 100% Sicherheit nicht gibt. Es sollte und wird jedoch versucht, sich diesem heren Ziel zu nähern. Es sind Rückschläge zu hinzunehmen, und Einbrüche zu verkraften.

Vieles davon läßt sich jedoch vermeiden, wenn denn die Risiken besser bekannt sind, und wenn die Möglichkeiten, die das Internet selber aufgrund seiner Informationsdichte bietet, besser genutzt würden. Einige der Probleme und Risiken werden in diesem Vortrag näher erläutert, andere können, aufgrund der Komplexität der Problematik, nur am Rande behandelt werden.

Das Internet, unendliche Weiten ...

Wir schreiben das Jahr 1998. Managager dringen ein in Welten, die sie nie vorher gesehen haben.

Mit den entsprechenden Konsequenzen!

Ein bekannter Fernsehspot einer ebenso bekannten amerikanischen Firma stellt dieses Dilemma in eindeutiger Weise dar. Da ein Medium wie das Internet so noch nie zuvor existierte, und heute eine gehörige Portion Marketing und Darstellungs-Sucht mit hinzuwirkt, kommt es zum Teil zu Überreaktionen auf dieses neue Medium. Da das Kommunikationsmittel neu ist, und damit so ‚lukrative' Kernbegriffe wie E-Mail, E-Commerce oder E-Trade verknüpft sind, werden schnell neue Konzepte zur Nutzung dieses Mediums geschaffen, und realisiert. Die im Netz selbst bekannten gefahren und der reale Nutzen der Aktionen werden dabei ausgeklammert. Die Einführung der neuen Technologie wird gegen alle Bedenken forciert.

Wie jedoch auch der Fernsehspot (der die Wirklichkeit erstaunlich präzise wiedergibt) zeigt, kommt es zu ungerichteten Aktionen, da der Nutzen, die Frage nach dem ‚Warum' und ‚Wieviel kommt dabei rum', nicht gestellt wird (obwohl das bei jedem anderen Projekt üblich ist).

Diese Haltung erzeugt dann fatale Folgen, indem durch falsche oder fehlende Sicherheitskonzepte Möglichkeiten geschaffen werden, in denen sich Gefahren und Bedrohungen nicht nur zeigen, sondern real werden können.

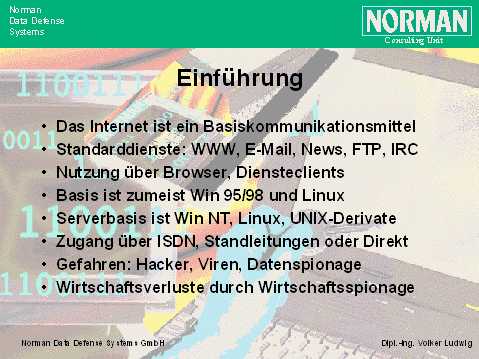

Das ‚Internet' als globales, monolithisches Gebilde existiert nicht. In den 60er Jahren wurde ein Netzwerk zu militärischen Zwecken entwickelt, welches, nach Vorgabe des amerikanischen Militärs, einen atomaren Erstschlag aushalten sollte, und so weitere, wenn auch eingeschränkte Kommunikation erlauben könnte. Dieses ARPA-Net ist das heutige MILNet, ein dem ‚Internet' abgekoppelter Teil, der jedoch auf der gleichen TCP/IP Protokollsuite basiert, welche die Basis des Internet bietet.

Das heutige Internet, auch ‚das Netz' genannt, ist dagegen ein Kommunikationsmedium, welches bis in die 90er Jahre hinein vorwiegend von Universitäten und Forschungseinrichtungen genutzt wurde.

Mit der Entstehung der Seiten-Beschreibungssprache HTML (HyperText-Markup-Language) gab es ab ca. 1991 eine der notwendigen technologischen Basisentwicklungen, die dann neben dem Mosaic-Browser und dem NCSA-Webserver das World-Wide-Web entstehen ließen. Dieses World-Wide-Web, auch WWW abgekürzt, stellt heute, neben der Kommunikation via E-Mail und dem Nachrichtendienst UseNet, die eigentliche Lebensberechtigung des Internet dar. Nur durch die Möglichkeit, Grafiken neben Texten in ein Dokument zu packen, und dieses mittels geeigneter Technologie darzusetllen (Browser), und den ‚Links', den Verweisen zum schnellen ‚Springen' auf andere Dokumente, konnte das Internet seinen Siegeszug antreten, und das Kommunikationsmittel der neunziger Jahre werden.

Die Nutzung des Internets durch den Einzelnen ist zumeist auf E-Mail und das Surfen im WWW beschränkt. Hierbei steht die Informationssuche (und das Finden!) an erster Stelle. Erst später kommen dann die Möglichkeiten des UseNet, sowie andere Dienste wie FTP oder IRC. Für den kommerziellen Nutzer hingegen ist das Internet eine Platform für den Electronic-Commerce, den elektronischen Handel. Desweiteren bietet das Internet aufgrund seiner Verbreitung die Möglichkeit des entfernten Zugriffs auf heimatliche Ressourcen (Telearbeit, Fernadministration und anderes) durch die Umgehung der für Fernverbindungen nötigen Telefongebühren. All dies erlaubt eine direkte Berechung der Kosten, und eine Abschätzung des Nutzens.

Das Internet enthält aber auch Gefahren.

Eben durch die Nutzung als freies Kommunikationsmedium mit den Möglichkeiten der verschiedenen Dienste hat sich eine eigene ‚Kultur' der Bedrohungen gebildet. So wie in jeder menschlichen Gesellschaft gute Produkte aus einer an sich unpolarisierten Idee gebildet werden, so entwickeln sich, als Spiegel eben dieser Gesellschaft, auch die schlechten Dinge aus der gleichen Quelle.

Frei nach Murphy:

Ein ‚Ding' welches Mißbraucht werden kann, wird mißbraucht werden.

Auch das Internet wird mißbraucht. Als Kommunikationsmedium eigent es sich hervorragend, Informationen, die persönlichen, privaten oder geheimen Charakter haben, mit hoher Geschwindigkeit zu transportieren. Ohne geeigneten Schutz werden diese Informationen jedoch immer mitprotokolliert, da öffentliche Telekommunikationseinrichtungen beim Transport mit beteiligt sind. Gateways erstellen Logfiles, Datenströme werden umgeleitet, Datenblöcke zwischengespeichert. Staatliche oder kriminelle Organisationen sind in der Lage, Daten/Informationen gezielt mitzulesen.

Der Rahmen, in welchem dies geschieht, hängt hierbei nur ab vom Interesse und Ziel der Person(en), welche die technischen Möglichkeiten hierzu haben.

Wo Viren und Trojaner noch automatische Methoden einer Attacke sind, und nur eingeschränkt genutzt werden können, stehen Personen oder Organisationen ganz andere Möglichkeiten zur Verfügung. Wo ein ehemaliger Mitarbeiter (entsprechende Kenntnisse vorausgesetzt), das Netz-System stören oder aushebeln kann (mit dem Ziel, einen Denkzettel zu verpassen), haben Wirtschaftsspione und Nachrichtendienste ganz andere, klar definierte und mit den entsprechenden Ressourcen auch ausführbare Ziele.

Es ist hierbei nicht der typischerweise als pickelgesichtige, pizzaessende, schlabbrige Jeans und T-Shirts tragende bebrillte Teenie gemeint, der als Superhacker dargestellt werden soll, es aber nicht ist.

Die eigentlichen Gefahren gehen von verdeckt arbeitenden Organisationen aus, die als Ziel ‚Wirtschaftsspionage' Zugriff auf sensible Firmendaten erlangen möchten, und auch den Umweg über Mitarbeiter und deren Privatsphäre nicht scheuen.

Es existieren ganze Projekte, die nur dem Ziel der Spionage/Wirtschaftsspionage dienen. Das bekannteste Projekt dieser Art ist das amerikanische ECHELON Projekt. Dieses System erlaubt die Echtzeit-Kontrolle von nationalen und internationalen Telefonaten, wobei nach bestimmten Schlüsselwörtern oder Datenströmen gesucht wird. Werden diese gefunden, wird mitprotokolliert, die dabei entstehenden Informationen können dann computertechnisch aufbereitet anderen Diensten oder Firmen zu Verfügung gestellt werden.

Einige interessante Punkte seinen exemplarisch beschrieben, um auf die Möglichkeiten des Internet aufmerksam zu machen, oder der Nutzung desselben. Auf Viren soll hier nicht näher eingegangen werden.

Back Orifice

Back Orifice ist ein Hackertool und wurde entwickelt von Mitgliedern der Hackergruppe ‚Cult of the Dead Cow'. Es wurde entwickelt auf Basis bekannter Löcher und des Designs von Windows 95/98 und erlaubt die Fernadministration eines ‚infizierten' Systems.

Back Orifice besteht aus einem Server und einem Client. Der Server wird mittels eines Droppers, typischerweise eines EXE-Programms, auf ein Zielsystem gebracht (neue Virenscanner erkennen die Signatur dieses Servers) und dort durch Ausführen des EXE installiert. Die Kommunikation zwischen dem Client (das Kontrolle ausübende Programm) und dem Server basiert auf verschlüsselten UDP Paketen. Es ist dem Client möglich, so ziemlich alle Operationen des Server-Systems mitzuprotokollieren, und auch eigene Aktionen fast beliebiger Art zu starten.

Aufgrund der ‚Installation' kann davon ausgegangen werden, daß das System zu heimlichen Zwecken genutzt werden soll.

DES gebrochen in 3 Tagen

Bei DES handelt es sich um den Data Encryption Standard, den ehemaligen Verschlüsselungsstandard der amerikanischen Behörden. Er wurde durch vereinte Kräfte eines freiwilligen Computerverbundes im Internet im Rahmen eines Wettbewerbes innerhalb von ca. 3 Tagen ‚gebrochen'. Genauer: in diesem Falle wurde der Geheimtext innerhalb von 3 Tagen mittels Durchsuchung des gesamten Schlüsselraumes des 56 Bit Schlüssels entschlüsselt. Ein Teil des Geheimtextes war hierzu bekannt. Diese Aktion soll die Schwäche kurzer Schlüssel demonstrieren, und auf die Exportrestriktionen der USA aufmerksam machen.

IE erlaubt Dateiausspähung

Aufgrund einer Lücke in der Implementierung von Javascript, einer populären Ergänzungssprache zu dem Standard-HTML in den Internet Explorern der Firma Microsoft, ist es einem Angreifer mit einer entsprechenden HTML-Seite auf einem Server möglich, Dateien des anfragenden Systems mitzulesen.

Der Internet Explorer war schon mehrfach Ziel verschiedener Berichte über Sicherheitslücken, insbesondere bei der Nutzung von ActiveX, einer weiteren System-Komponente von Microsoft.

Hacking des indischen Atomforschungszentrums / Angriffe auf das Pentagon

Beide Aktionen wurden von unterschiedlichen Hackergruppen durchgeführt, hatten aber Erfolg. Dies zeigt deutlich, das selbst große und besonders zu schützende Organe und Organisationen Sicherheitsprobleme haben, die aufgrund von Fehlern in Sicherheitssoftware, fehlender Systemkontrolle, fehlenden Patches zum Beheben von fehlern und somit menschlichem Versagen entstehen.

NAVY nutzt Windows NT in Fregatten

Unbestätigten Berichten zufolge war eine amerikanische Fregatte durch einen Crash des Zentralcomputers (Betriebssystem Windows NT) nicht mehr in der Lage, aus eigener Kraft einen Hafen anzulaufen. Sie mußte geschleppt werden. Ein Statement eines amerikanischen Marinesprechers enthielt nur ‚technische Probleme'.

EMERCON GmbH

Das Kapitel EMERCON GmbH zeigt deutlich die Möglichkeiten der Industrie- bzw. Wirtschaftsspionage. Durch ungesicherte Kommunikation wurden hier wichtige Konstruktionsdaten einer neuen Art der Energiegewinnung aus Windkraftanlagen amerikanischen Industireunternehmen zugespielt. Das Ergebnis sind zu erwartende Umsatzeinbußen von mindestens 100 Mio. US$ und ein verlohrener amerikanischer Markt. Möglich wurde dies durch Kommunikation über Standleitungen zwischen Teilen der Firma, jedoch ohne Beachtung der Abhörmöglichkeiten und Gefahren. Verschlüsselung spielte hierbei eine Rolle dadurch, das keine vorhanden war.

Nun, vor jeder Aktion muß klar sein, welches Ziel zu erreichen ist.

Der erste Schritt in Richtung auf gesicherte Systeme muß die Festlegung einer Sicherheitspolicy sein. Die schriftliche Regelung und Fixierung des Nutzungsrahmens eines Netzes und dessen Ressourcen ist zwingend notwendig, um weitere Aktionen zu planen und die Ergebnisse prüfbar zu machen.

Weitere Punkte sind dann die Sicherheitsanalysen, welche Aufschluß geben über den derzeitigen Stand der Sicherheit im lokalen Netz. Aufgrund der Ergebnisse lassen sich dann Aktionen planen bzw. Projekte aufsetzen, in denen dann die notwendigen Änderungen der Sicherheits-Infrastruktur oder ein kompletter Neuaufbau planen und durchführen lassen. Hierbei sind besonders die eigentlichen Sicherheitssysteme

Desweiteren sollten Notfallpläne vorhanden sein, ein geprüftes Backup-System und Ausweichmöglichkeiten bei Brand- und Wasserschäden existieren.

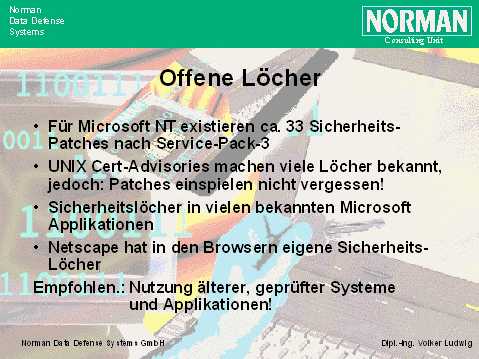

Wichtig ist hierbei auch die Überprüfung der bereits existierenden Systeme. Jedes Betriebssystem hat eigene Sicherheitsmechanismen, die jedoch durch bekannte Fehler aushebelbar sind. So existeren z.B. allein für das Betriebssystem Microsoft Windows NT 4.0 nach dem Service Pack 3 33 weitere sogenannte HotFix Pakete.

Ohne das Einspielen dieser Fix-Pakete oder Service-Patches bekannter Fehler (die natürlich auch in den UNIX Betriebssystemen existieren) ist an eine integre Sicherheits-Infrastruktur nicht zu denken.

Auch die Client Applikationen kennen Fehler. Viele der bekannten Sicherheitslöcher in z.B. den Browsern von Netscape und Microsoft rühren von Programmierfehlern her, einige sind prinzipielle Probleme, die aus dem Design herrühren. Jeder Sicherheitsbeauftragte ist gut beraten, die alte, geprüfte, wenn auch weniger komfortable Software neuen ‚Hypes' vorzuziehen. Wenn andere Bugs und Fehler gefunden haben, und dann einige Zeit keine neuen Fehler auftreten, muß das zwar nichts bedeuten. Es ist jedoch ein Hinweis, das neue Fehler deutlich schwerer zu entdecken sind, und somit diese ältere Software geprüft und gut nutzbar ist.

100% fehlerfreie Software ist bei den heutigen Marktbedingungen im komerziellen Bereich mit den Millionen Zeilen Quellcode nicht mehr zu erwarten. Sie darf aber wenigstens stabil und auf eklatante Fehler geprüft sein.

Neben den bekannten Fehlern der Software ist die richtige Konfiguration und die Nutzung von unbeeinflußbaren Content-Scannern von Bedeutung. Denn: was der Benutzer nicht ändern oder abschalten kann, kann auch seinen Betrieb fortsetzen. Hier könnte übrigens Access-Control Software ansetzen, wenn das Betriebssystem der Workstation (Win 95/98) dies nicht liefern kann.

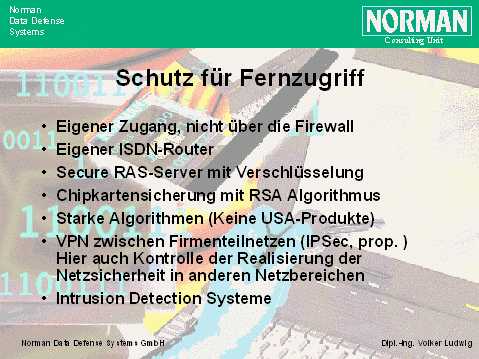

Beim Fernzugriff

über Gateways gelten zusätzlich

noch eigene Regeln.

über Gateways gelten zusätzlich

noch eigene Regeln.

Fernzugriff bedeutet hier die Nutzung von firmeneigenen Ressourcen von außerhalb des eigentlichen lokalen Netzes. Wie schon beschrieben, kann die unkontrollierte/ungeschützte Kommunikation über nicht eigene oder nicht kontrollierbare Kanäle zu bösen Überraschungen führen. Daher ist der Fernzugriff immer mit dem Begriff der Verschlüsselung verbunden, der auch bei dem einzelnen Nutzer privat ebenfalls noch Bedeutung gewinnen wird. Auch der Electronic-Commerce basiert auf Verschlüsselungsalgorithmen und muß sich mit der Frage der eindeutigen Authentisierung des Nutzers, und des Servers, beschäftigen. insofern sind hier verschiedene Themen über die gleiche mathematisch-naturwissenschaftliche Basis miteinander verknüpft.

Die Erkennung der Nutzung spielt bei dem Fernzugriff eine große Rolle. Protokollierung bzw. Intrusion-Detection wird hier immer wichtiger.

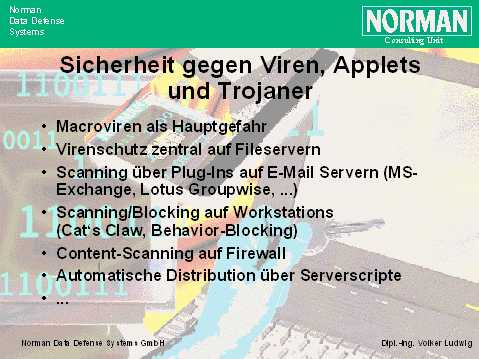

Der Inhaltsschutz nimmt eine immer größer werdende Rolle innerhalb der Sicherheitskonzepte ein. Neben den klassichen Sicherheitssystemen werden zunehmend Content-Scanner in zentrale Serversysteme integriert, um den Schutz der Systeme von der Workstation auf den zentral kontrollierbaren Server zu verlagern.

Vereinfachte Administrierung und automatische Installation/Upgrades sind hierbei von großer Bedeutung. Da überall gespart wird, wird auch hier versucht, im Bereich der Administration Einsparungen umzusetzen.

Neben dem Inhalsschutz durch Scanning nach Viren, Trojanern, Applets u. a. etabliert sich die Verschlüsselung, die Kryptographie als Basistechnologie für den Schutz von wichtigen Informationen.

Zur persönlichen Sicherheit gehört der Schutz der eigenen ‚persönlichen' Daten. Innerhalb einer Firma muß dem nach dem Datenschutzgesetz Rechnung getragen werden, bei privater Nutzung des Netzes und den vielfältigen Möglichkeiten ist da der Einzelne selber gefragt.

Jedem ist heutzutage zu raten, bei der Nutzung des Internet mit persönlichen Daten vorsichtig zu sein. Informationen werden mitprotokolliert. Es ist einem Server ein leichtes, ein Bewegungsprotokoll eines Benutzers zu erstellen. Einer Suchmaschine ist es möglich, über einen längeren Zeitraum betrachtet die Interessen und Vorlieben eines Benutzers mitzuprotokollieren, und diese dann für die Indizierung der Datenbank zu nutzen. Damit wären spätere Anfragen schneller durchzuführen. Diese Technologie basiert auf den ‚Cookies', kleinen Identifizierungsdaten, die der Browser zwischenspeichert und bei Bedarf an den anfragenden Server sendet.

Damit kein unberechtigter Zugriff erfolgt, ist die Nutzung von richtig konfigurierten Browsern wichtig. Bei der Übertragung von persönlichen Daten ist Verschlüsselung zu nutzen, verschiedene Protokollerweiterungen wie S/MIME, PEM oder das Produkt PGP stehen hier z.B. für E-Mail zur Verfügung. Sichere geschützte Transaktionen im WWW lassen sich mittels S-HTTP durchführen, dem sicheren Web-Transaktionsprotokoll.

Der Schutz des eigenen Computers vor unberechtigter Nutzung geschieht über Zugangsschutz-Software mit starken Authentisierungsfunktionen und Moduln, wie z.B. Chipkarten. Daten können dann mittels Verschlüsselungssoftware geschützt werden.

Die Handbücher der einzelnen Softwareprodukte geben hierzu meist ausreichend Hinweise. Das Internet oder entsprechende Newsgroups im UseNet helfen dann auch weiter, wenn spezifischere Fragen zu Algorithmen, Funktionalitäten oder Sicherheitsaspekten auftreten.

Kryptographie basiert heutzutage auf einfachen mathematischen Verfahren, die es ermöglichen, beliebige numerische Daten in andere numerische Daten zu transformieren. Um nun dem heutigen Stand der Kryptographie zu genügen, gibt es einige grundlegende Vorgaben, denen Algorithmen genügen müssen, um als ‚stark' im Sinne der Kryptographie anerkannt zu werden. ‚Stark' bedeutet hier, das auch staatliche Organisationen mit nahezu beliebigen Ressourcen und Know-How nicht in der Lage sind, in absehbarer Zeit die sogenannten ‚Klardaten' aus dem ‚Chiffrat', dem Geheimtext zu errechnen, ohne den Schlüssel zu kennen. Die zwingende Vorgabe ist also, daß auch mit Wissen des Algorithmus eine Entschlüsselung des ‚Chiffrats', des Geheimtexts nicht möglich ist. Desweiteren muß dies weitestgehend unabhängig sein von der Art der Schlüssel. Dies bedeutet unter Anderem daß die Wahl des Schlüssels ‚aaaaaaaa' keinen Unterschied zu ‚Lhfb7&%8' auf die Erzeugung des Chiffrats haben darf.

Die Stärke kryptographischer Verfahren basiert auf der Annahme, daß der zumeist unbekannte , verschlüsselte Inhalt einer Nachricht zwar errechnet werden kann, dies jedoch mit den heutigen technischen Möglichkeiten mehrere Milliarden Jahre dauern würde. Mit dem Wissen um die technischen Möglichkeiten, der Dauer eines Entschlüsselungsvorgangs bei einem beliebigen gewählten Schlüssel und der Kenntnis des Verschlüsselungsalgorithmus kann gut errechnet werden, wie lange eine solche Suche mit dieser mathematischen ‚Brechstange' dauern würde.

Da dieses Brechstangenverfahren (auch Brute-Force Attacke genannt) bei den bekannten Verfahren sehr lange dauert, gibt es eine Art Knack-Wettbewerb. Dieser Wettbewerb findet statt zwischen den Erfinden von Verschlüsselungsalgorithmen und den Kryptoanalytikern, die diese zu brechen versuchen. Ist ein Algorithmus definiert und beschrieben, so setzen Analytiker ihre geistigen Kräfte ein, um Schwachstellen in der Definition zu finden.

Basis für die Nutzung von Kryptographie ist das jeweilige nationale Recht. Zumeist existiert keine Gesetzgebung, die die Nutzung von Kryptographie unter Strafe stellt. Kritisch wird diese Nutzung erst, wenn es um den Export von Kryptographie-Software oder Software mit Schnittstellen zu Verschlüsselungsverfahren geht. Ausnahmen bestätigen hier die Regel.

Wo früher für westliche Staaten das CoCom-Abkommen zur Exportbeschränkung galt, gibt es seit 1996 das Wassenaar Abkommen. Dieses Abkommen regelt den Export von militärischen bzw. sogenannten ‚dual-use' Gütern in z.B. Länder des ehemaligen Warschauer Paktes oder nach Cuba, Lybien, Nord-Korea. zu dem Wassenaar Abkommen haben sich

Das Wassenaar Abkommen enthält neben den Exportbestimmungen zu direkt erkennbar militärischen Gütern wie Panzern, allgemein Waffen und Munition auch Bestimmungen zu Computern, Sensoren, Lasern, der Telekommunikation und Strahlantriebssystemen. Jegliche Software unterliegt Beschränkungen wenn sie folgendem Statement genügt:

‚The export of "technology" which is "required" for the "development", "production" or "use" of items controlled in the Dual-Use List is controlled according to the provisions in each Category. This "technology" remains under control even when applicable to any uncontrolled item.' (Zitat aus: The Wassenaar Arrangement, The Wassenaar Arrangement; Internet Verweis: http://jya.com/wa/watoc.htm).

Somit ist jegliche Software, die zu "Category 5, Part 2; Information Security" gehört, und kryptographische Verfahren nutzt um Daten zu verschlüsseln, exportlimitiert. Ausnahmen sind hierbei u.a. Banksoftware, Authentisierungssoftware und Software, welche einen Kopierschutz durch kryptographische Verfahren bildet.

Es existieren einige Sonderfälle, die aus speziellem nationalen Recht resultieren:

USA: In den USA gibt es eine Strömung für den Key-Escrow, desweiteren auch eine dagegen.

Innerhalb der USA gibt es keine Limitierung zur Nutzung von Verschlüsselungsverfahren, dagegen darf Software die Verschlüsselungsverfahren oder Schnittstellen nutzt, nur exportiert werden, wenn eine Exportgenehmigung vorliegt. Verfahren, die in Chipform vorliegen (Clipper, Fortezza-PCMCIA-Card), unterliegen besonderen Auflagen.

Interessanterweise wurde der lange gehütete NSA-Skipjack-Algorithmus durch das DoD (Department of Defense) freigegeben, und der Öffentlichkeit vorgestellt 0.

Die USA versuchten international (OECD) eine Key-Escrow Allianz aufzubauen, haben jedoch auch innerhalb des eigenen Landes Gegner dieser Lösung. Verschiedene Gruppierungen versuchen, jeweils Kryptolimitierungen oder Freigaben durchzusetzen.

Die USA erlauben generell die Ausfuhr von Software mit schwacher Verschlüsselung oder kurzen Schlüsseln (bzw. der Nutzung entsprechender Schnittstellen). Für Bankensoftware wird jeweils eine Sonderlizenz erteilt. Software, die Key-Escrow vorsieht, erhält auch bei der Nutzung von starker Verschlüsselung und langen Schlüsseln eine Exportlizenz.

Frankreich: In Frankreich war die Nutzung von Kryptographie lange Zeit generell verboten. nach

einer Gesetzesänderung kann Software mit kryptographischen Verfahren zur Authentisierung nach einer Lizenz genutzt werden. Jede andere Nutzung erfordert die Möglichkeit des Key-Escrow und benötigt eine Sondergenehmigung. Somit ist nicht nur der Export/Import, sondern auch die Nutzung dieser Software mit direkter Strafe verbunden.

In Hinblick auf die Nutzung von amerikanischer Software für den normalen Gebrauch, speziell der Betriebssysteme, muß nun davon ausgegangen werden, daß bei starken Verfahren und großen Schlüssellängen, die Software eingebautes Key-Escrow besitzt. Da bei modernen Betriebssystemen zumeist generelle Schnittstellen für die Nutzung von kryptographischen Verfahren existieren, unterliegen auch diese Schnittstellen diesen Einschränkungen. Somit gilt z.B. für das Microsoft Betriebssystem Windows NT 5.0, daß dort zwar Dateien/Verzeichnisse mit kryptographischen Verfahren geschützt werden können, jedoch die Schlüssellänge den Exportrestriktionen gehorcht, also als zu kurz angesehen werden muß.

Die Basis des Electronic-Commerce besteht aus dem Schutz der übertragenen Geheimnisse. Electronic-Commerce im Internet bedeutet, das alle übertragenen Daten jederzeit von einigermaßen technisch versierten Personen oder Organisationen mitgelesen werden können. Jede Transaktion im Internet, ob nun per E-Mail, unter Nutzung des World-Wide-Web oder anderer Dienste, kann jederzeit mitprotokolliert werden.

Jeder muß sich also überlegen, welche Informationen dem Internet anvertraut werden kann, und welche dabei auch besonders geschützt werden müssen.

Wichtig ist beim Electronic-Commerce die eindeutige Authentisierung beider Parteien dieser Handelsbeziehung. Nach erfolgter Authentisierung müssen, um beide Parteien zu schützen, die weiteren Transaktionen durch kryptographische Verfahren geschützt werden.

Das zu schützende Gut ist hierbei:

Es ist niemandem damit gedient, wenn z.B. Kreditkarteninformationen oder persönliche Daten von Dritten ge- oder mißbraucht werden. Auch bei der Nutzung von elektronischem Geld ist höchste Sicherheit angebracht. Niemand wünscht sich hier den Griff eines Unbekannten in die eigene Geldbörse. Die jeweiligen Zentralbanken wünschen sich eine kontrollierbare Geldmenge. Unkontrollierte Geldvervielfältigung ist hier sicher auch in Hinblick auf globalen Handel nicht wünschenswert. Allerdings stellt eine Internet-Inflation derzeit noch keine Gefahr dar.

Die Bundesrepublik Deutschland versucht mit Hilfe gesetzgeberischer Maßnahmen (IuKDG, Gesetz zu digitalen Signatur u.a.) den Handel im Internet rechtlich zu stärken. So wichtige Fragen wie z.B. die der rechtlichen Gültigkeit vor Gericht und die Frage der Haftung bei Mißbrauch der digitalen Signatur zwecks Betrugs oder gespeicherter Daten ist noch unklar. Hier ist noch einiges zu tun.

Bücher zum Thema Firewalls und Netzsicherheit

Firewalls und Sicherheit im Internet

William R. Cheswick, Steven M. Bellovin

Addison Wesley, ISBN 3-89319-875-X

Sicherheit im Internet

Othmar Kyas

DATACOM, ISBN 3-89238-149-6

Bücher zu TCP/IP, Netzwerke

Network Security Secrets

David J. Stang, Sylvia Moon

IDG Books Worldwide Inc., ISBN 1-56884-021-7

(kann über Norman DDS GmbH bezogen werden)

TCP/IP und NFS

Michael Santifaller

Addison Wesley, ISBN 3-89319-246-8

TCP/IP

G.M. Glaser, M. Hein, J. Vogl

DATACOM, ISBN 3-89238-074-0

TCP/IP, Kompendium

G.M. Glaser, M. Hein

DATACOM, ISBN 3-89238-094-5

Computer Netzwerke

Andrew S. Tanenbaum

Wolfram's Verlag, ISBN 3-925328-79-3 (O'Reilly/ITP-Verlag)

Bücher zu UNIX

UNIX V.4 Systemverwaltung

Hauke Richter

Addison Wesley, ISBN 3-89319-617-X

UNIX Rechnernetze in Theorie und Praxis

M. Hein, T. Wheirich

DATACOM, ISBN 3-89238-150-X

Reports und Papers

Packets found on an Internet

Steven M. Bellovin, August 23, 1993

Computer Communications Review, July 1993, Vol. 23, No. 3, pp. 26-31

Thinking about firewalls

Marcus J. Ranum, mjr@tis.com

Proceedings of Second International Conference on Systems and

Network Security and Management, (SANS-II), April, 1993

Fachvorträge des 4. Deutscher IT-Sicherheitskongreß des BSI

8. bis 11. Mai 1995

BSI 7165

BSI, Bundesamt für Sicherheit in der Informationstechnologie, Bonn

Deutsches Forschungsnetz DFN

Zu beziehen über: DFN-Verein, Pariser Str. 44, 10707 Berlin

Sicherheit in vernetzten Systemen, DFN Bericht 81

3. Workshop des Projektes 'CERT im DFN'

6. und 7. März 1996, Hamburg

Sicherheit in vernetzten Systemen, DFN Bericht 78

2. Workshop des Projektes 'CERT im DFN'

22. und 23. März 1995, Hamburg

Firewalls

DFN Bericht 76

Sicherheit in vernetzten Systemen, DFN Bericht 75

Workshop des Projektes 'CERT im DFN'

3. und 4. März 1994, Hamburg

Zeitschriften

iX, ISSN 0935-9680

Heise Verlag;

z.B.: Sysadmin-Corner in verschiedenen Ausgaben der letzten Monate

UNIX Open, ISSN 0943-8416

Awi UNIX Open Verlagsgesellschaft

Sicherheitsreports, speziell die MAI-Ausgabe 96 mit dem Schwerpunkt

Datensicherheit

KES, Zeitschrift für Kommunikation und EDV-Sicherheit, ISSN 0177-4565

SecuMedia Verlags GmbH

z.B. BSI Sicherheitsforum

Zertifizierungsrichtlinien

Orange Book

Department of Defense, USA

Trusted Computer System Evaluation (TCSEC)

(US-Amerikanische Zertifizierungsrichtlinie)

ITSEC 1.2

Bundesamt für die Sicherheit in der Informationstechnologie BSI, Bonn

Information Technology Security Evaluation Criteria (ITSEC)

(Europäische Zertifizierungsrichtlinie)

Quellen zu Verschlüsselung

Bruce Schneier; Addison-Wesley Verlag;

1. Auflage 1996; ISBN

3-89319-854-7

Kryptographie:rechtliche Situation, politische

Diskussion; Ulf Möller;

Internet Verweis: http://www.fitug.de/ulf/krypto/verbot.html

Die Zivilisierung der Kryptographie als Grundlage der Online-Wirtschaft;

Volker Grassmuck; Kassel, 6.9.1997; Internet Verweis:

http://race-server.race.u-tokyo.ac.jp/RACE/TGM/Texts/krypto.html

GILC 1997 Crypto Survey Results; Global Internet Liberty Campaign;

Juli 1997;

Internet Verweis:

http://www.gilc.org/crypto/crypto-results.html

NSA releases FORTEZZA Algorithmus;

National Security Agency; Press Release 24. June. 1998; Internet Verweis: http://csrc.nist.gov/encryption/skipjack-kea.htm

The Wassenaar Arrangement; Internet Verweis: http://jya.com/wa/watoc.htm

Internet Seite; Ronald L. Rivest: Cryptography and Security;

26.07.1996;

Internet Verweis:

http://www.cryptonet.it/paolo/crypto-security.html

Gesetz zur Regelung der Rahmenbedingungen für Informations- und

Kommunikationsdienste (IuKGD); 22. Juli 1997; Internet-Verweis:

http://www.iid.de/rahmen/iukdg.html

Interessantes am Rande

Cyberpunk

Katie Hafner, John Markoff

TOUCHSTONE; Simon & Schuster Inc. New York

ISBN 0-684-81862-0

Die Datenmafia

Egmont R. Koch, Jochen Sperber

Rowohlt Verlag

ISBN 3-498-06304-9